Взломан украинский ЦИК, как? // Вспомним этот твит

signor_antonio — 31.03.2019

Шел 2014й. Взломали сеть ЦИК через 0-day уязвимость в Cisco

ASA.

signor_antonio — 31.03.2019

Шел 2014й. Взломали сеть ЦИК через 0-day уязвимость в Cisco

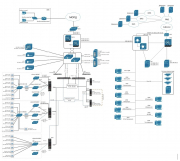

ASA.Карта взломанной сети ЦИК Украины:

Клик для полного размера.

Сеть состоит из 3 подсетей:

1. User LAN + DMZ;

2. Server & Storage LAN;

3. Удаленные клиентские машины.

UserLAN + DMZ

Эта подсеть состоит из ASA FW2, центрального коммутатора с резервированием и пользовательских машин. Прослушивая трафик на CiscoASA, получили доступ к внутренним ресурсам сети, в частности, к серверам с адресами 192.168.101.2 (M2) и 192.168.102.2 (W1). Судя по настройкам ASA, сервер M2 – почтовый, а W2–WEB.

access-list M2_access_in extended permit tcp object-group M2 any4 eq smtp

object network DMZ-M2

nat (M2,outside) static 195.230.157.5 service tcp smtp smtp

object network DMZ-WEB

nat (W2,outside) static 195.230.157.53 service tcp www www

По всей видимости, то, что в настройках обозначено какW2, на схеме обозначено как W1.

В почте выловили логины и пароли, среди которых были пароли администраторов. Эти учетные данные подошли к серверам M2 и W1 во внутренней сети User LAN и Server LAN.

Server&Storage LAN

В этом сегменте стоят CiscoNexus, развернута система хранения и система виртуализации. Второй сегмент состоит из двух корзин блэйд-серверов (OA 1,2) и файловых хранилищ (Storage 1,2).

На входе в эту подсеть стоит ASA. Доступ к ней получили через ту же багу.

Конфигурация ниже. По ней видно, что доступ к основным узлам второй подсети (AD, Oracle и др.) открыт для админов. Именно с этих машин и пошли дальше.

access-listLAN_CVK_access_in extended permit tcp object-group Supportobject-group DBobject-group DB_admin_ports

access-listLAN_CVK_access_in extended permit icmp object-group Support object-group DBecho

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group L1eq 3389

access-listLAN_CVK_access_in extended permit icmp object-group Support object-group M1echo

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group M1eq https

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group ADeq domain

access-listLAN_CVK_access_in extended permit udp object-group Support object-group ADeq domain

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group DSeq 3389

access-listLAN_CVK_access_in extended permit ip object-group Support object-group L1

access-listLAN_CVK_access_in extended permit ip object-group Support object-group AD

access-listLAN_CVK_access_in extended permit ip object-group Support object-group M1

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group M1eq imap4

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group M1eq pop3

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group M1eqsmtp

access-listLAN_CVK_access_in extended permit tcp object-group Support object-group M1eq www

Вся структура и назначение узлов сети очень подробно описана в ТЗ, которое удалось вытащить у сисадминов ЦИКа.

P.S. Особая благодарность чудо-админам, хранящим данные по доступу к узлам сети в текстовых файлах на рабочем столе, за увлекательный квест.

Судя по истории подключений, американская компания SOESoftware продолжает осуществлять непосредственное управление волеизъявлением народа Украины, оставив для себя полный (!!!) доступ к ключевым узлам сети ЦИК.

Ну как думаете, справятся на этот раз?

Разновидности и особенности металлопроката

Разновидности и особенности металлопроката  Жаклин

Жаклин  Малая Токмачка -

Малая Токмачка -  Для чего в советские времена топор делали с роликами

Для чего в советские времена топор делали с роликами  Дело Маркса-Энгельса-Ленина!

Дело Маркса-Энгельса-Ленина!  Утренний глоток поэзии

Утренний глоток поэзии  Генофонд европейцев и Admixture

Генофонд европейцев и Admixture  Лекарственное опьянение: почему можно лишиться прав, приняв таблетку?

Лекарственное опьянение: почему можно лишиться прав, приняв таблетку?  Выпить на спектакле нереально!! После с удовольствием!!

Выпить на спектакле нереально!! После с удовольствием!!