Сетевая безопасность для белорусских интернет-активистов

chudentsov — 04.06.2011

Опыт Египта, Туниса, Ливии и Йемена наглядно показывает, что

социальные медиа в умелых руках — мощнейшая сила. Они позволяют в

короткий срок распространить любую информацию, собрать людей со

схожими взглядами и скоординировать их действия на уличных

акциях.

chudentsov — 04.06.2011

Опыт Египта, Туниса, Ливии и Йемена наглядно показывает, что

социальные медиа в умелых руках — мощнейшая сила. Они позволяют в

короткий срок распространить любую информацию, собрать людей со

схожими взглядами и скоординировать их действия на уличных

акциях.Но есть и обратная сторона: практически полная подконтрольность властям, ведь информация здесь распространяется открыто. Даже в закрытые форумы и группы социальных сетей может легко проникнуть провокатор из МВД или КГБ — ведь мы никогда не знаем, кто сидит "по ту сторону монитора". И, поверьте, проникают: в белорусских спецслужбах существуют целые отделы, занимающиеся сбором информации и слежкой в интернете.

Как сделать, чтобы они не смогли нам помешать? На самом деле, это вовсе не сложно...

Возможно, у специалистов данные советы вызовут улыбку — ведь они рассказывают о достаточно очевидных в IT-среде вещах. Однако не все мы "айтишники" — мы люди самых разных профессий, а попадать в лапы белорусского КГБ не хочется никому. Поэтому данный материал рассчитан, в основном, на обычных людей.

Начнём с того, что все, абсолютно все "закрытые" операционные системы, будь то Windows от Microsoft или MacOS от Apple (да и почти все серьёзные прикладные программные продукты — тоже) для легальных продаж в Беларуси должны иметь соответствующий сертификат, выдаваемый ранее Центром безопасности информации при президенте, а теперь — Оперативно-аналитическим центром (ОАЦ). Той самой структурой, которая и следит за нами в сети... Войти на наш рынок зарубежная корпорация может, лишь "сдав с потрохами" белорусским спецслужбам свои алгоритмы шифрования и дешифровки "закрытых" пользователем дисков и разделов. Для Windows это 128-битный EFS, для MacOS — 128-битный AES. Сами по себе системы достаточно надёжны, и взломать их весьма трудно. Вот только белорусским оперативникам это и не требуется — у них изначально есть ключ. Коммерческие корпорации не слишком волнует наша с вами безопасность — их волнуют деньги с рынка очередной страны вне зависимости от демократичности её режима. Поэтому этот ключ они отдают сами, на блюдечке с каёмочкой.

Что же делать?

Одним из 100-процентно надёжных алгоритмов шифрования является TrueCrypt, который работает в операционных системах на ядре Linux. Это свободное ПО с открытым исходным кодом, за "чистотой" которого следит сообщество разработчиков. Разумеется, есть и другие хорошие системы шифрования, однако мы рассмотрим именно TrueCrypt в силу его удобства.

Дело в том, что TrueCrypt является встроенной системой шифрования в ряде дистрибутивов Linux, идеально подходящих для освоения новичками, например, Ubuntu и созданном на её основе Linux Mint. Включить шифрование достаточно одной "галочкой" в пункте "Шифровать домашнюю папку" на этапе установки Linux. Как его устанавливать и как с ним работать — отлично и доходчиво описано на специализированных русскоязычных сайтах www.ubuntologia.ru и www.linuxmint.ru, поэтому повторяться мы не будем. Скажем лишь, что, хотя дистрибутивы Ubuntu и Linux Mint есть на "гостевом" доступе FTP-сервера государственного белорусского провайдера ByFly, лучше всё-таки брать их с официальных сайтов — www.ubuntu.com и www.linuxmint.com соответственно. Бережёного, как говорится, бог бережёт.

Для чего это нужно?

Во-первых, в домашней папке (её название совпадает с указанным при установке ником пользователя в linux-системах) по умолчанию хранятся документы, видео- и аудиозаписи. Во-вторых, и это наиболее важно для "сетевых революционеров", — там хранятся cookies посещённых сайтов и хэши с сохранёнными паролями. Большинство закрытий политических групп в социальных сетях происходит именно потому, что спецслужбы вычисляют администратора группы и изымают у него компьютер. Далее — банально удаляют группу, зайдя в социальную сеть под его логином, ведь пароль сохранён на изъятом компьютере.

И, наконец, в этой же папке хранится электронная почта и логи (история) переписки в Skype, ICQ, Google Talk, Mail.ru Agent и прочих систем мгновенных сообщений. Если вы, конечно, её не отключили (умные люди в Беларуси поступают именно так).

В случае использования linux-системы с включенным по умолчанию шифрованием домашней папки, изъятый компьютер сотрудники спецслужб не смогут даже запустить, не зная пароля пользователя. Но самое главное, в отличие от Windows-систем, даже снятие HDD (жёсткого диска) для считывания с него информации на другом компьютере будет совершенно бесполезным — диск зашифрован TrueCrypt.

В то же время, самому владельцу пользоваться таким компьютером будет по-прежнему удобно: расшифровка его домашней папки происходит после ввода пароля при входе в систему, и все файлы будут ему доступны без особых проблем.

2. Слежка в интернете. Способы

Конечно, существует масса способов проследить за пользователем — троянские программы, вирусы, руткиты, кейлоггеры, сниферы и многое другое. Но, во-первых, почти ни один из них не является работоспособным в linux-системах. Во-вторых — и это самое главное — контролировать каждый шаг всех сотен тысяч пользователей популярной группы в социальной сети или раскрученного сайта не представляется возможным не физически, ни технически. Такого количества обученных специалистов у белорусских спецслужб попросту нет. Поэтому, если вы не пользуетесь Windows (чуть в меньшей степени — MacOS, поскольку это всё же UNIX-система, и методы взлома, пригодные для Windows, в ней не работают) и не являетесь одним из ключевых лидеров оппозиции, то "снифить" весь ваш трафик никто не станет — это слишком сложно и дорого.

На самом деле, подстерегающие нас опасности гораздо проще и банальнее.

Дело в том, что, согласно Указу президента №60, все логи сёрфинга (адреса посещённых пользователем страниц) хранятся на сервере провайдера в течении 2 лет. И, если, например, в 16 часов 52 минуты и 41 секунду на сайте "Хартии-97" появился комментарий под новостью, однозначно тянущий на статью 368 УК "Оскорбление президента Республики Беларусь", то для вычисления автора достаточно отправить в базу данных лишь один запрос: с какого именно IP-адреса в 16 часов 52 минуты и 41 секунду открывался URL страницы комментариев к этой новости. Далее в логах RADIUS (ПО, "раздающего" интернет у провайдера и считающего трафик и деньги) выясняется, какому именно абоненту в заданное время был присвоен этот злосчастный IP-адрес.

Использование прокси — например, Opera Turbo — данную операцию усложняет лишь незначительно, т.к. только некоторые прокси-серверы являются анонимными, а прокси "Оперы" и вовсе трассируется достаточно легко. При большой необходимости (например, если вы готовите покушение на президента), спецслужбы могут получить логи даже защищённых "high-anonymous" прокси (хотя здесь придётся попотеть, и делают это лишь если результат оправдает усилия).

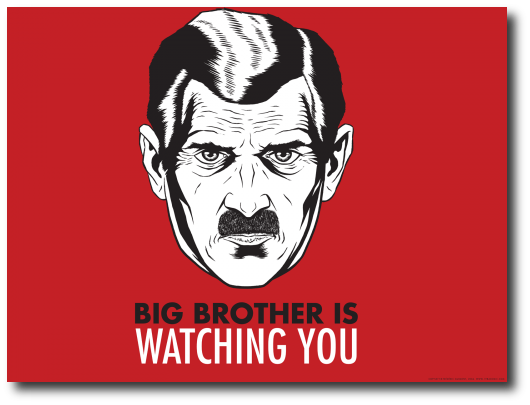

Таким образом, при использовании проводного (да и беспроводного — тоже, однако здесь есть варианты, о которых ниже) интернета с территории Беларуси абсолютно любой ваш шаг в сети может быть проконтролирован спецслужбами без особого труда. Даже без выхода из служебного кабинета — системы оперативно-розыскных мероприятий (СОРМ и СОРМ-2) позволяют им круглосуточно и в режиме реального времени работать с логами всех интернет-провайдеров и операторов мобильной связи прямо со своего настольного компьютера.

Будем правдивы и откровенны: посещение оппозиционных сайтов, а тем более — регистрация в политических группах социальных сетей, автоматически заносит вас в списки неблагонадёжных. Именно автоматически — это как раз тот случай, когда проще написать специальную программу, чем платить зарплату тысячам КГБ-шников.

Единственная причина, по которой никто из нас до сих пор не сидит — наше количество. Например, в недавно закрытой сотрудниками КГБ группе "Нас будзе 1.000.000 — Лукашэнка сыйдзе!" социальной сети "Вконтакте" было зарегистрировано 23 638 человек. В так же ликвидированной группе "Мы за вялікую Беларусь" состояло и вовсе более 120 000 наших сограждан.

Это в сумме даже больше, чем в Беларуси милиционеров (по имеющимся данным, численность МВД составляет около 140 000 сотрудников). А сколько нужно построить тюрем, чтобы посадить такое количество людей? И сколько на это нужно денег, с которыми у режима, как известно, дела не очень?

Поэтому, если вы — рядовой активист, можете расслабиться. Скорее всего, никто за вами не приедет: у них нет ни сил, ни времени, ни денег приехать за каждым, а "нас" — уже давно больше чем "их". Конечно, не приедут до тех пор, пока вы не совершите в сети нечто совсем уж экстраординарное, например — затеете сбор денег на киллера для Лукашенко.

Совсем другое дело, если вы — лидер. "Приезжают" именно к таким — администраторам групп социальных сетей, главам молодежных ячеек, крупным политикам и правозащитникам. В этом случае можно и нужно применять методы противостояния.

Первый из них — никогда и нигде не регистрироваться в сети под настоящим ФИО (если, конечно, вы и ваша семья не живёте за границей). Зная человека, совсем не трудно оказать давление не только на него самого, но и его родных, близких, любимых. Поэтому у лидера группы в социальной сети, знающего от неё пароль, имени быть в принципе не может — только анонимный ник.

Второе — никаких проводов! Они слишком быстро приведут к вам нежеланных "гостей". Только мобильный интернет! И только — анонимный.

Разумеется, все четыре мобильных оператора Беларуси связаны по рукам и ногам действующим законодательством — получить SIM-карту можно, лишь указав в договоре паспортные данные. Однако, как и в России, строгость законов в Беларуси компенсируется необязательностью их исполнения. Проще говоря, например, оператор life:) и вовсе раздаёт свои SIM-карты налево и направо на различных акциях, а SIM-карты velcom или МТС без переоформления свободно можно купить в разделе "Барахолка" на сайте www.onliner.by.

Второй важный элемент анонимности мобильного интернета - IMEI (International mobile equipment identity или, по русски, международный идентификатор мобильного оборудования). Этот уникальный, как отпечатки пальцев, номер каждому устройству (мобильному телефону, смартфону, USB или PCMCIA-модему для компьютера или ноутбука) присваивается ещё на заводе. И он в течении 2 лет хранится в логах мобильного оператора в паре с номером SIM-карты, с которой он регистрируется в сети. К слову, именно так милиция обычно и находит краденые мобильники — просто сопоставив данные из базы. Если вы вставили в краденый телефон SIM-карту, зарегистрированную на своё имя, — за вами очень быстро приедут.

Поэтому сетевой общественный лидер обязательно должен иметь устройство (смартфон или USB-модем), IMEI которого ранее не был "засвечен" с его личной SIM-картой, либо с SIM-картами людей, которые знают его лично. Идеальный вариант — либо купить сменившее нескольких случайных хозяев (их потом и будут таскать на допросы) устройство на "Барахолке", либо приобрести абсолютно новый модем за границей. Можно купить его и в салоне оператора сотовой связи без паспорта и контракта с оплатой полной стоимости, но для этого нужно отправить туда "подставного" человека — ведь во всех таких салонах ведётся видеонаблюдение.

Важно: договариваться с продавцами модемов и SIM-карт без переоформления следует либо через Skype, либо из таксофонов в местах, где точно нет видеонаблюдения. Любой звонок с вашего личного телефона после того, как вас начнут серьёзно искать, будет извлечён из логов и выдаст вас с головой. По этой же причине нельзя общаться с продавцами через "Личные сообщения" на "Онлайнере" — данный сайт находится на белорусском хостинге, полностью контролируется и даже "крышуется" спецслужбами.

Итак, у вас есть смартфон или модем с "незасвеченным" IMEI, в котором стоит SIM-карта, оформленная на имя неизвестного "Васи Пупкина". Это отлично, но, увы, далеко не достаточно. Даже на этом этапе "проколоться" легко.

Во-первых, за мобильную связь, как ни банально, нужно платить. Оплатив её своей личной кредитной картой через банкомат или инфокиоск, вы за доли секунды сдадите себя КГБ с потрохами. Оплата наличными в банке, ПКП "Белтелекома", пункте обмена валют или почтовом отделении "сдаст" вас не так быстро — спецслужбам придётся анализировать запись камер видеонаблюдения (если, конечно, кассир не успеет нажать "тревожную кнопку", увидев против вашего абонентского номера в базе данных специальную пометку — а она, скорее всего, там будет).

Относительно безопасный способ — оплата по WebMoney через человека, живущего за пределами Беларуси. Но лучше всего иметь несколько "анонимных" SIM-карт, которые вы будете оплачивать ещё до начала использования в "революционных" целях и "засветки" (регистрации в сети в паре с IMEI уже "засвеченного" модема). А когда на них закончатся деньги — выбрасывать. Собственно, и устройство с IMEI желательно менять почаще (да, это стоит денег, но свобода — дороже).

Разумеется, здесь необходима полная "стерильность": ни в коем случае нельзя вставлять ни свою обычную SIM-карту в смартфон или модем с "засвеченным" IMEI, ни "засвеченную" SIM-карту в какое-либо устройство, где вы хотя бы раз использовали SIM-карту, оформленную на настоящее имя. Это — гарантия безопасности.

Во-вторых, следует помнить о геолокации — возможности вычислить местонахождение терминального устройства (смартфона или модема) по пеленгу с нескольких базовых станций (что это такое — почитайте хотя бы про услугу МТС "Семья под присмотром", и всё поймёте). В "чистом поле" точность координат может составлять до 10 метров. В городе, где радиосигнал отражается от домов и подвержен помехам, — 250-300 метров. Этого точно недостаточно, чтобы, например, выявить опасного режиму революционера в жилой многоэтажке, но хватит, чтобы взять под наблюдение всех подозрительных в данном радиусе. Далее — дело техники оперативников.

Чтобы этого не случилось, выходить на связь следует всегда из разных мест города и никогда — из своего дома. Идеальный вариант — движущийся общественный транспорт, желательно — заполненный другими пассажирами. Но помните — безопасный сеанс связи не может продолжаться дольше 5-10 минут. После этого устройство следует не только выключить, но и обесточить, вынув из него батарею или физически отключив USB-модем от компьютера, а следующий сеанс связи начинать только из зоны действия уже другой базовой станции, лучше — в другом районе города.

Как бы ни была удобна и продуктивна организация массовых акций через социальные медиа в интернете, следует помнить главное. Весь интернет в Беларуси легко и просто отключается одним нажатием кнопки "Power" на главном сервере монополиста "Белтелекома". И когда острая необходимость оставить протестующих без возможности координации действий друг с другом станет ощутимо важнее, чем неизбежные при этом скандал и рост протестных настроений, данную кнопку обязательно нажмут.

Поэтому крайне важны личные встречи и общественные связи. В целях конспирации крайне желательно, чтобы группа знающих друг друга людей была не более 5-10 человек. И лишь 1-2 из них должны знать людей из других таких же групп — по принципу "друзья друзей", который всем посетителям социальных сетей хорошо известен. Помните о том, что мобильная связь следом за интернетом также, скорее всего, будет отключена. Чуть меньший риск отключения есть у стационарных телефонов, которыми желательно обменяться до начала основных событий. И, разумеется, у каждой такой группы из 5-10 человек должно быть заранее оговоренное место сбора, когда всё начнётся, и план действий в известных ситуациях.

Такая "сосредоточенная рассредоточенность" с общими целями и планом превращает народное сопротивление в ту самую многоголовую гидру, у которой на месте каждой отрубленной головы возникают две новых. Эта стратегия — после преодоления известного барьера массовости — практически непобедима.

Мультиаккаунтинг: что это

Мультиаккаунтинг: что это  А ведь когда-то было и такое...

А ведь когда-то было и такое...  Москва мимоходом... станция Комсомольская

Москва мимоходом... станция Комсомольская  Обычный день в Зальбурге

Обычный день в Зальбурге  Памяти Розы Люксембург

Памяти Розы Люксембург  В Германии машина врезалась в толпу и это сразу назвали терактом

В Германии машина врезалась в толпу и это сразу назвали терактом  Фото дня 11 января 1972 года

Фото дня 11 января 1972 года  Мелодии дня

Мелодии дня  два вопроса

два вопроса